Powrót dziobaka do Royal National Park

19 maja 2023, 07:35Po 50 latach do australijskiego Royal National Park powróciły dziobaki. Reintrodukcja tego niezwykłego gatunku była możliwa dzięki pracy naukowców z Uniwersytetu Nowej Południowej Walii, WWF-Australia i Taronga Conservation Society Australia. Właśnie wypuścili oni cztery samice na brzeg rzeki Hacking, a zwierzęta szybko pomknęły w kierunku wody. W sumie w tym samym miejscu zostanie wypuszczonych 6 samic i 4 samce.

Nałogowi palacze marihuany słabo reagują na dopaminę

16 lipca 2014, 14:44Z Proceedings of the National Academy of Sciences dowiadujemy się, że ludzie, którzy nadużywają marihuany słabiej reagują na dopaminę. Naukowcy zauważyli, że gdy nadużywającym marihuany poda się metylofenidat, lek stymulujący produkcję dopaminy, osoby takie nie wykazują zmian spowodowanych zwiększonym poziomem dopaminy.

Cray, AMD i Intel zbudują pierwsze amerykańskie eksaskalowe superkomputery

3 grudnia 2019, 05:23Tegoroczna International Conference for Hight Performance Computing (SC19) nie przyniosła żadnych sensacyjnych informacji na temat TOP500, listy najpotężniejszych komputerów na świecie. Znacznie bardziej interesujące było to, co mówiono o systemach eksaskalowych, których budowa ma rozpocząć się w 2021 roku.

Microsoft, Apple, Red Hat i Canonical na starcie

29 października 2008, 11:03Jeff Jones, autor kontrowersyjnego raportu na temat bezpieczeństwa Internet Explorera i Firefoksa, postanowił porównać systemy operacyjne. Tym razem nie brał pod uwagę jedynie liczby luk, ale również, m.in. średni czas jaki upłynął od momentu ich publicznego ujawnienia do opublikowania łaty.

Google przeciwko rządowi USA

2 listopada 2010, 15:58Google wystąpił do sądu przeciwko amerykańskiej administracji rządowej, gdyż firma została wykluczona z przetargu na dostarczenie aplikacji w chmurze. W pozwie czytamy, że Google'owskie Apps for Government nie mogły wziąć udziału w przetargu ogłoszonym przez Departament Spraw Wewnętrznych (DoI), którego celem było skonsolidowanie 13 platform w jednej chmurze i dostarczenie usług 88 000 osób.

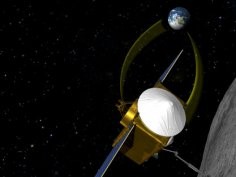

Zielone światło dla OSIRIS-REx

11 kwietnia 2014, 10:11Oficjalnie ogłoszono, że NASA będzie kontynuowała misję OSIRIS-REx (Origins Spectral Interpretation Resource Identification Security Regolith Explorer). Celem misji jest pobranie próbek z asteroidy i przywiezienie ich na Ziemię.

Intel sprzeda McAfee?

27 czerwca 2016, 08:35Financial Times twierdzi, że Intel ma zamiar sprzedać dział zajmujący się produkcją oprogramowania antywirusowego McAfee. Koncern kupił McAfee w 2010 roku wydając nań niemal 7,7 miliarda USD.

Tysiące dolarów za informacje o lukach

10 stycznia 2007, 10:42Firma iDefense oferuje 8000 dolarów za informacje o lukach, które mogą zostać wykorzystane do zdalnego ataku na system Windows Vista i przeglądarkę Internet Explorer 7. Ponadto dodatkowe 4000 dolarów zostaną wypłacone za zaprezentowanie działającego prototypowego kodu, wykorzystującego luki.

Szpiegowanie wtyczki

31 lipca 2009, 10:50Podczas konferencji Black Hat, która odbywa się w Los Angeles, dwóch włoskich specjalistów ds. bezpieczeństwa - Andrea Barisani i Daniele Bianco - pokazało, w jaki sposób można podsłuchiwać klawiatury na złączu PS/2. Ich technika umożliwia rejestrowanie wciśniętych klawiszy na... wtyczce od prądu.

Microsoft: luki zero-day nie stanowią większego zagrożenia

12 października 2011, 10:35Autorzy Microsoft Security Intelligence Report Volume 11 stwierdzają, że dziury typu zero-day, czyli luki, które przestępcy wykorzystują, a na które nie ma jeszcze łat, nie stanowią większego zagrożenia. W pierwszej połowie 2011 roku mniej niż 1% infekcji zostało dokonanych dzięki tego typu lukom.